新書推薦: 《

药食同源中药鉴别图典

》 售價:HK$

67.0

《

设计中的比例密码:建筑与室内设计

》 售價:HK$

87.4

《

冯友兰和青年谈心系列:看似平淡的坚持

》 售價:HK$

55.8

《

汉字理论与汉字阐释概要 《说解汉字一百五十讲》作者李守奎新作

》 售價:HK$

76.2

《

汗青堂丛书144·决战地中海

》 售價:HK$

168.0

《

逝去的武林(十周年纪念版 武学宗师 口述亲历 李仲轩亲历一九三零年代武人言行录)

》 售價:HK$

54.9

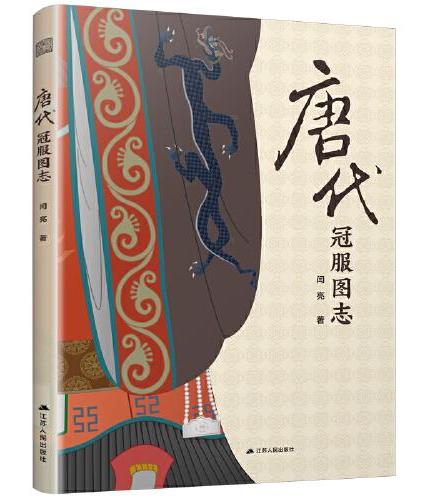

《

唐代冠服图志(百余幅手绘插画 图解唐代各类冠服 涵盖帝后 群臣 女官 士庶 军卫等 展现唐代社会风貌)

》 售價:HK$

87.4

《

知宋·宋代之科举

》 售價:HK$

99.7

內容簡介:

本书重点介绍了当前电子战面临的新威胁以及采用的新型对抗技术。全书共11章,第1章简单介绍了本书的写作目的和背景;第2章探讨了电磁频谱作战域的特点以及与其他作战域的关系,阐述了与电磁频谱作战域相关的基本概念和用语;第3章介绍了传统的威胁雷达及雷达干扰技术;第4章概述了新型威胁雷达的技术改进,以及威胁的变化给电子战带来的影响;第5章全面论述了数字通信理论;第6章主要讲述了无线电传播的基本原理及其在通信电子战中的应用;第7章讲述了通信威胁的巨大进步以及给电子战带来的新挑战;第8章讲述了数字射频存储器的工作原理及其在电子战上的应用;第9章讲述了与红外武器和传感器以及红外对抗相关的原理、技术及发展现状;第10章讲述了雷达诱饵的作战任务、工作原理以及部署方式等;第11章讨论了电子支援系统与信号情报系统之间的差异。

關於作者:

David L. Adamy拥有亚利桑那州立大学电子工程学士学位和圣克拉拉大学电子工程硕士学位,他已撰写了多年的EW 101专栏。他也是军队和工业领域的EW专家(自豪地称自己为“乌鸦”)。作为系统工程师、项目负责人、项目技术主管、项目经理,Adamy先生直接参与了从潜艇到太空等多种平台的EW系统项目。David L. Adamy拥有亚利桑那州立大学电子工程学士学位和圣克拉拉大学电子工程硕士学位,他已撰写了多年的EW 101专栏。他也是军队和工业领域的EW专家(自豪地称自己为“乌鸦”)。作为系统工程师、项目负责人、项目技术主管、项目经理,Adamy先生直接参与了从潜艇到太空等多种平台的EW系统项目。

目錄

目 录