新書推薦:

《

药食同源中药鉴别图典

》

售價:HK$

67.0

《

设计中的比例密码:建筑与室内设计

》

售價:HK$

87.4

《

冯友兰和青年谈心系列:看似平淡的坚持

》

售價:HK$

55.8

《

汉字理论与汉字阐释概要 《说解汉字一百五十讲》作者李守奎新作

》

售價:HK$

76.2

《

汗青堂丛书144·决战地中海

》

售價:HK$

168.0

《

逝去的武林(十周年纪念版 武学宗师 口述亲历 李仲轩亲历一九三零年代武人言行录)

》

售價:HK$

54.9

《

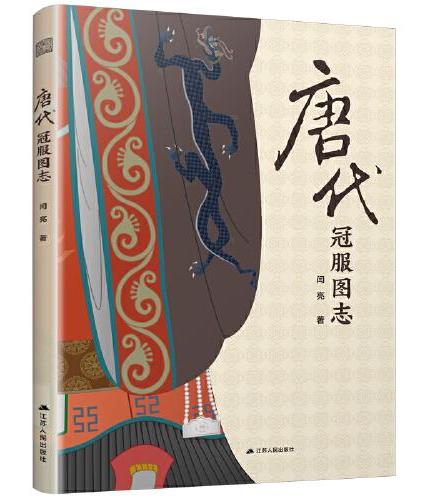

唐代冠服图志(百余幅手绘插画 图解唐代各类冠服 涵盖帝后 群臣 女官 士庶 军卫等 展现唐代社会风貌)

》

售價:HK$

87.4

《

知宋·宋代之科举

》

售價:HK$

99.7

|

| 內容簡介: |

|

本书涉及云计算领域的各个方面,涵盖了很多基本概念,共包含五个部分。**部分到第四部分主要涵盖了云计算基础、云计算机制、云计算架构以及云计算使用等内容,以云计算起源为出发点,介绍了云计算领域的基本概念。第五部分即附录给出了案例研究结论,介绍了工业标准组织、云计算机制与特性之间的对应关系、数据中心设施、适应云的风险管理框架,并给出了云供给合同和云商业案例模板。

|

| 目錄:

|

Contents

CHAPTER 1: Introduction .1

1.1 Objectives of This Book .3

1.2 What This Book Does Not Cover 4

1.3 Who This Book Is For 4

1.4 How This Book Is Organized .4

1.5 Conventions 9

1.6 Additional Information 9

CHAPTER 2: Case Study Background 13

2.1 Case Study #1: ATN 14

2.2 Case Study #2: DTGOV .16

2.3 Case Study #3: Innovartus Technologies Inc. .20

PART I: FUNDAMENTAL CLOUD COMPUTING

CHAPTER 3: Understanding Cloud Computing .25

3.1 Origins and Influences 26

A Brief History . 26

Definitions 27

Business Drivers . 28

Technology Innovations . 30

3.2 Basic Concepts and Terminology 33

Cloud . 33

IT Resource . . 34

On-Premise . 36

Cloud Consumers and Cloud Providers 36

Scaling 37

Cloud Service 38

Cloud Service Consumer . 40

3.3 Goals and Benefits .40

Reduced Investments and Proportional Costs 41

Increased Scalability .42

Increased Availability and Reliability . 43

3.4 Risks and Challenges .45

Increased Security Vulnerabilities 45

Reduced Operational Governance Control . 45

Limited Portability Between Cloud Providers .47

Multi-Regional Compliance and Legal Issues . 48

CHAPTER 4: Fundamental Concepts and Models .51

4.1 Roles and Boundaries .52

Cloud Provider .52

Cloud Consumer . 52

Cloud Service Owner 53

Cloud Resource Administrator . 54

Additional Roles . . 56

Organizational Boundary . . 56

Trust Boundary 57

4.2 Cloud Characteristics 58

On-Demand Usage . . 59

Ubiquitous Access . . 59

Multitenancy and Resource Pooling . 59

Elasticity .61

Measured Usage .61

Resiliency 61

4.3 Cloud Delivery Models 63

Infrastructure-as-a-Service IaaS 64

Platform-as-a-Service PaaS 65

Software-as-a-Service SaaS . 66

Comparing Cloud Delivery Models 67

Combining Cloud Delivery Models . 69

4.4 Cloud Deployment Models .73

Public Clouds .73

Community Clouds . .74

Private Clouds .75

Hybrid Clouds . 77

Other Cloud Deployment Models 78

CHAPTER 5: Cloud-Enabling Technology .79

5.1 Broadband Networks and Internet Architecture .80

Internet Service Providers ISPs . 80

Connectionless Packet Switching Datagram Networks . 83

Router-Based Interconnectivity 83

Technical and Business Considerations . 85

5.2 Data Center Technology .90

Virtualization . . 90

Standardization and Modularity 90

Automation 91

Remote Operation and Management .92

High Availability 92

Security-Aware Design, Operation, and Management .92

Facilities . .92

Computing Hardware 93

Storage Hardware . 93

Network Hardware . . 95

Other Considerations . 96

5.3 Virtualization Technology 97

Hardware Independence . 98

Server Consolidation . 98

Resource Replication 98

Operating System-Based Virtualization 99

Hardware-Based Virtualization .101

Virtualization Management ..102

Other Considerations 102

5.4 Web Technology 103

Basic Web Technology 104

Web Applications 104

5.5 Multitenant Technology .106

5.6 Service Technology 108

Web Services .109

REST Services . 110

Service Agents .111

Service Middleware .112

CHAPTER 6: Fundamental Cloud Security .117

6.1 Basic Terms and Concepts 118

Confidentiality .118

Integrity . 119

Authenticity 119

Availability .119

Threat . 120

Vulnerability . 120

Risk 120

Security Controls . .120

Security Mechanisms 121

Security Policies .121

6.2 Threat Agents 121

Anonymous Attacker .122

Malicious Service Agent 123

Trusted Attacker .123

Malicious Insider 123

6.3 Cloud Security Threats .124

Traffic Eavesdropping . 124

Malicious Intermediary . .124

Denial of Service .126

Insufficient Authorization 127

Virtualization Attack .127

Overlapping Trust Boundaries .129

6.4 Additional Considerations .131

Flawed Implementations .131

Security Policy Disparity 132

Contracts .132

Risk Management 133

PART II: CLOUD COMPUTING MECHANISMS

CHAPTER 7: Cloud Infrastructure Mechanisms .139

7.1 Logical Network Perimeter .140

7.2 Virtual Server .144

7.3 Cloud Storage Device 149

Cloud Storage Levels 149

Network Storage Interfaces 150

Object Storage Interfaces .151

Database Storage Interfaces 151

7.4 Cloud Usage Monitor .155

Monitoring Agent . 155

Resource Agent .155

Polling Agent . 157

7.5 Resource Replication 161

7.6 Ready-Made Environment .166

CHAPTER 8: Specialized Cloud Mechanisms .169

8.1 Automated Scaling Listener 170

8.2 Load Balancer 176

8.3 SLA Monitor 178

8.4 Pay-Per-Use Monitor .184

8.5 Audit Monitor 189

8.6 Failover System .191

Active-Active 191

Active-Passive 194

8.7 Hypervisor 200

Case Study Example .201

8.8 Resource Cluster 203

8.9 Multi-Device Broker 208

CHAPTER 9: Cloud Management Mechanisms 213

9.1 Remote Administration System .214

9.2 Resource Management System 219

9.3 SLA Management System .222

9.4 Billing Management System .225

CHAPTER 10: Cloud Security Mechanisms .229

10.1 Encryption 230

Symmetric Encryption .231

Asymmetric Encryption 231

10.2 Hashing 234

10.3 Digital Signature .236

10.4 Public Key Infrastructure PKI 240

10.5 Identity and Access Management IAM 243

10.6 Single Sign-On SSO .244

10.7 Cloud-Based Security Groups 247

10.8 Hardened Virtual Server Images .251

PART III: CLOUD COMPUTING ARCHITECTURE

CHAPTER 11: Fundamental Cloud Architectures 255

11.1 Workload Distribution Architecture 256

11.2 Resource Pooling Architecture 257

11.3 Dynamic Scalability Architecture .262

11.4 Elastic Resource Capacity Architecture 265

11.5 Service Load Balancing Architecture .268

11.6 Cloud Bursting Architecture .271

11.7 Elastic Disk Provisioning Architecture .272

11.8 Redundant Storage Architecture .275

CHAPTER 12: Advanced Cloud Architectures .281

12.1 Hypervisor Clustering Architecture .282

12.2 Load Balanced Virtual Server Instances Architecture .288

12.3 Non-Disruptive Service Relocation Architecture .293

12.4 Zero Downtime Architecture 298

12.5 Cloud Balancing Architecture .299

12.6 Resource Reservation Architecture .301

12.7 Dynamic Failure Detection and Recovery Architecture306

12.8 Bare-Metal Provisioning Architecture .309

12.9 Rapid Provisioning Architecture .312

12.10 Storage Workload Management Architecture 315

CHAPTER 13: Specialized Cloud Architectures .323

13.1 Direct IO Access Architecture 324

13.2 Direct LUN Access Architecture .326

13.3 Dynamic Data Normalization Architecture 329

13.4 Elastic Network Capacity Architecture 330

13.5 Cross-Storage Device Vertical Tiering Architecture 332

13.6 Intra-Storage Device Vertical Data Tiering Architecture .337

13.7 Load Balanced Virtual Switches Architecture .340

13.8 Multipath Resource Access Architecture 342

13.9 Persistent Virtual Network Configuration Architecture .344

13.10 Redundant Physical Connection for Virtual Servers Architecture .347

13.11 Storage Maintenance Window Architecture 350

PART IV: WORKING WITH CLOUDS

CHAPTER 14: Cloud Delivery Model Considerations 359

14.1 Cloud Delivery Models: The Cloud Provider Building IaaS Environments . . . 360

Equipping PaaS Environments 364

Optimizing SaaS Environments . 367

14.2 Cloud Delivery Models: The Cloud Consumer Perspective .370

Working with IaaS Environments .370

Working with PaaS Environments .373

Working with SaaS Services .374

CHAPTER 15: Cost Metrics and Pricing Models .379

15.1 Business Cost Metrics 380

Up-Front and On-Going Costs 380

Additional Costs .381

15.2 Cloud Usage Cost Metrics .387

Network Usage . 387

Server Usage . 389

Cloud Storage Device Usage . 390

Cloud Service Usage . 390

15.3 Cost Management Considerations .391

Pricing Models 393

Additional Considerations . 395

CHAPTER 16: Service Quality Metrics and SLAs 403

16.1 Service Quality Metrics 404

Service Availability Metrics . 405

Service Reliability Metrics . 407

Service Performance Metrics . 407

Service Scalability Metrics . 409

Service Resiliency Metrics 411

16.2 SLA Guidelines 413

PART V: APPENDICES

Appendix A: Case Study Conclusions 421

Appendix B: Industry Standards Organizations 427

Appendix C: Mapping Mechanisms to Characteristics .433

Appendix D: Data Center Facilities TIA-942 437

Appendix E: Cloud-Adapted Risk Management Framework .443

Appendix F: Cloud Provisioning Contracts 451

Appendix G: Cloud Business Case Template 463

目录

第1章 绪论 1

1.1 本书目标 3

1.2 本书未涵盖的内容 4

1.3 本书适用读者 4

1.4 本书组织结构 4

1.5 书写惯例 9

1.6 附加信息 9

第2章 案例研究背景 13

2.1 案例研究1:ATN 14

2.2 案例研究2:DTGOV 16

2.3 案例研究3:Innovartus 20

**部分 云计算基础

第3章 理解云计算 25

3.1 起源与影响 26

简要历史 26

定义 27

商业驱动力 28

技术创新 30

3.2 基本概念与术语 33

云 33

IT资源 34

企业内部的 36

云用户与云提供者 36

可扩展性 37

云服务 38

云服务用户 40

3.3 目标与收益 40

降低的投资与成比例的开销 41

提高的可扩展性 42

提高的可用性和可靠性 43

3.4 风险与挑战 45

增加的安全漏洞 45

降低的运营管理控制 45

云提供者之间有限的可移植性 47

多地区法规遵循和法律问题 48

第4章 基本概念与模型 51

4.1 角色与边界 52

云提供者 52

云用户 52

云服务拥有者 53

云资源管理者 54

其他角色 56

组织边界 56

信任边界 57

4.2 云特性 58

按需使用 59

泛在接入 59

多租户(和资源池) 59

弹性 61

可测量的使用 61

可恢复性 61

4.3 云交付模型 63

基础设施作为服务(IaaS) 64

平台作为服务(PaaS) 65

软件作为服务(SaaS) 66

云交付模型比较 67

云交付模型组合 69

4.4 云部署模型 73

公有云 73

社区云 74

私有云 75

混合云 77

其他云部署模型 78

第5章 云使能技术 79

5.1 宽带网络和Internet架构 80

Internet服务提供者(ISP) 80

无连接分组交换(数据报网络) 83

基于路由器的互联 83

技术和商业考量 85

5.2 数据中心技术 90

虚拟化 90

标准化与模块化 90

自动化 91

远程操作与管理 92

高可用性 92

安全感知的设计、操作和管理 92

配套设施 92

计算硬件 93

存储硬件 93

网络硬件 95

其他考量 96

5.3 虚拟化技术 97

硬件无关性 98

服务器整合 98

资源复制 98

基于操作系统的虚拟化 99

基于硬件的虚拟化 101

虚拟化管理 102

其他考量 102

5.4 Web技术 103

基本Web技术 104

Web应用 104

5.5 多租户技术 106

5.6 服务技术 108

Web服务 109

REST服务 110

服务代理 111

服务中间件 112

第6章 基本云安全 117

6.1 基本术语和概念 118

保密性 118

完整性 119

真实性 119

可用性 119

威胁 120

漏洞 120

风险 120

安全控制 120

安全机制 121

安全策略 121

6.2 威胁作用者 121

匿名攻击者 122

恶意服务作用者 123

授信的攻击者 123

恶意的内部人员 123

6.3 云安全威胁 124

流量窃听 124

恶意媒介 124

拒绝服务 126

授权不足 127

虚拟化攻击 127

信任边界重叠 129

6.4 其他考量 131

有缺陷的实现 131

安全策略不一致 132

合约 132

风险管理 133

第二部分 云计算机制

第7章 云基础设施机制 139

7.1 逻辑网络边界 140

7.2 虚拟服务器 144

7.3 云存储设备 149

云存储等级 149

网络存储接口 150

对象存储接口 151

数据库存储接口 151

7.4 云使用监控 155

监控代理 155

资源代理 155

轮询代理 157

7.5 资源复制 161

7.6 已就绪环境 166

第8章 特殊云机制 169

8.1 自动伸缩监听器 170

8.2 负载均衡器 176

8.3 SLA监控器 178

8.4 按使用付费监控器 184

8.5 审计监控器 189

8.6 故障转移系统 191

主动-主动 191

主动-被动 194

8.7 虚拟机监控器 200

8.8 资源集群 203

8.9 多设备代理 208

8.10 状态管理数据库 210

第9章 云管理机制 213

9.1 远程管理系统 214

9.2 资源管理系统 219

9.3 SLA管理系统 222

9.4 计费管理系统 225

第10章 云安全机制 229

10.1 加密 230

对称加密 231

非对称加密 231

10.2 哈希 234

10.3 数字签名 236

10.4 公钥基础设施 240

10.5 身份与访问管理 243

10.6 单一登录 244

10.7 基于云的安全组 247

10.8 强化的虚拟服务器映像 251

第三部分 云计算架构

第11章 基本云架构 255

11.1 负载分布架构 256

11.2 资源池架构 257

11.3 动态可扩展架构 262

11.4 弹性资源容量架构 265

11.5 服务负载均衡架构 268

11.6 云爆发架构 271

11.7 弹性磁盘供给架构 272

11.8 冗余存储架构 275

第12章 高级云架构 281

12.1 虚拟机监控器集群架构 282

12.2 负载均衡的虚拟服务器实例架构 288

12.3 不中断服务重定位架构 293

12.4 零宕机架构 298

12.5 云负载均衡架构 299

12.6 资源预留架构 301

12.7 动态故障检测与恢复架构 306

12.8 裸机供给架构 309

12.9 快速供给架构 312

12.10 存储负载管理架构 315

第13章 特殊云架构 323

13.1 直接IO访问架构 324

13.2 直接LUN访问架构 326

13.3 动态数据规范化架构 329

13.4 弹性网络容量架构 330

13.5 跨存储设备垂直分层架构 332

13.6 存储设备内部垂直数据分层架构 337

13.7 负载均衡的虚拟交换机架构 340

13.8 多路径资源访问架构 342

13.9 持久虚拟网络配置架构 344

13.10 虚拟服务器的冗余物理连接架构 347

13.11 存储维护窗口架构 350

第四部分 使用云

第14章 云交付模型考量 359

14.1 云交付模型:从云提供者的角度看 360

构建IaaS环境 360

装备PaaS环境 364

优化SaaS环境 367

14.2 云交付模型:从云用户的角度看 370

使用IaaS环境 370

使用PaaS环境 373

使用SaaS服务 374

第15章 成本指标与定价模型 379

15.1 商业成本指标 380

前期成本与持续成本 380

附加成本 381

15.2 云使用成本指标 387

网络使用 387

服务器使用 389

云存储设备使用 390

云服务使用 390

15.3 成本管理考量 391

定价模型 393

其他考量 395

第16章 服务质量指标与SLA 403

16.1 服务质量指标 404

服务可用性指标 405

服务可靠性指标 407

服务性能指标 407

服务可扩展性指标 409

服务弹性指标 411

16.2 SLA指导准则 413

第五部分 附录

附录A 案例研究结论 421

附录B 工业标准组织 427

附录C 机制与特性的对应关系 433

附录D 数据中心设施(TIA-942) 437

附录E 适应云的风险管理框架 443

附录F 云供给合同 451

附录G 云商业案例模板 463

|

|