新書推薦:

《

UE5虚幻引擎必修课(视频教学版)

》

售價:HK$

110.9

《

真需求

》

售價:HK$

110.9

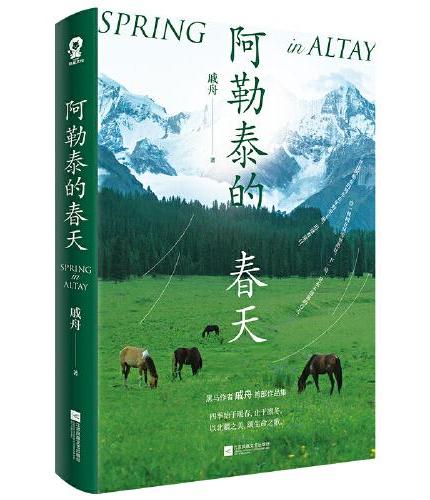

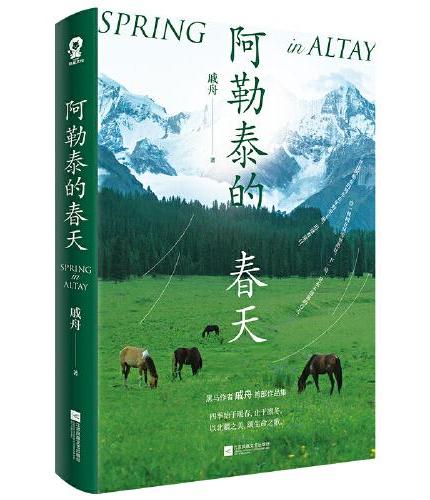

《

阿勒泰的春天

》

售價:HK$

50.4

《

如见你

》

售價:HK$

51.3

《

人格阴影 全新修订版,更正旧版多处问题。国际分析心理学协会(IAAP)主席力作

》

售價:HK$

67.0

《

560种野菜野果鉴别与食用手册

》

售價:HK$

67.1

《

中国官僚政治研究(一部洞悉中国政治制度演变的经典之作)

》

售價:HK$

62.7

《

锂电储能产品设计及案例详解

》

售價:HK$

110.9

|

| 編輯推薦: |

|

本书是一部关于如何在组织中高效地实现网络安全的重要著作,目的是帮助组织及相关人员正确地理解和恰当地使用网络安全的相关标准和*实践。可以说本书是一部在组织中实现网络安全的指导性著作,对于组织的网络安全规划、网络安全功能的管理和网络安全的评估具有重要的指导意义。

|

| 內容簡介: |

|

全书包含三个部分:第壹部分网络安全规划(包括3章),介绍管理和控制网络安全功能的方法、定义给定IT环境的特定需求、制定管理安全职能的政策和程序。第二部分网络安全功能管理(包括13章),主要讨论实现网络安全所需的具体实施技术和方案,包括对组织的人员、信息、物理资产、系统开发、业务应用、系统与系统访问、网络与通信、供应链与云安全、技术安全、威胁与事故、本地环境和业务连续性所实施的技术和管理方案。第三部分安全评估(只包括1章),总结网络安全进行评测与改进的相关问题。

|

| 關於作者: |

|

威廉斯托林斯(William Stallings)拥有麻省理工学院计算机科学博士学位和圣母大学电气工程学士学位。在普及计算机安全、计算机网络和计算机体系结构的技术方面做出了独特的贡献。他已经撰写、出版了70多本有关安全、网络和体系结构方面的书籍,有很多作品出现在ACM和IEEE的系列出版物中,并曾13次获得教材和学术专著作者协会颁发的年度最佳计算机科学教材奖。目前,他是一名独立技术顾问,其客户包括领先的技术提供者和政府研究机构等。

|

| 目錄:

|

译者序

前言

第1章 最佳实践、标准与行动计划1

1.1 网络空间和网络安全的定义2

1.2 标准和最佳实践文档的价值4

1.3 信息安全最佳实践标准5

1.4 ISOIEC 27000信息安全标准套件8

1.4.1 ISO 2700110

1.4.2 ISO 2700211

1.5 ISO 27000系列与ISF SGP的对应关系12

1.6 NIST网络安全框架和安全文档14

1.6.1 NIST网络安全框架14

1.6.2 NIST安全文档17

1.7 有效网络防御的CIS关键安全控制18

1.8 信息安全的COBIT-519

1.9 支付卡行业数据安全标准20

1.10 ITU-T安全文档21

1.11 有效地实现网络安全23

1.11.1 网络安全管理流程24

1.11.2 使用最佳实践和标准文档25

1.12 关键术语和复习题26

1.13 参考文献26

第一部分 网络安全规划

第2章 安全治理30

2.1 安全治理和安全管理31

2.2 安全治理原则和期望结果32

2.2.1 原则32

2.2.2 期望结果33

2.3 安全治理组件34

2.3.1 战略规划34

2.3.2 组织结构36

2.3.3 角色和职责39

2.3.4 与企业架构集成41

2.3.5 政策和指导45

2.4 安全治理方法45

2.4.1 安全治理框架45

2.4.2 安全指导46

2.4.3 责任人、问责人、咨询人和知情人(RACI)图表47

2.5 安全治理评估48

2.6 安全治理最佳实践50

2.7 关键术语和复习题50

2.8 参考文献51

第3章 信息风险评估53

3.1 风险评估的概念54

3.1.1 风险评估面临的挑战56

3.1.2 风险管理57

3.1.3 本章结构59

3.2 资产识别 60

3.2.1 硬件资产 60

3.2.2 软件资产 60

3.2.3 信息资产 60

3.2.4 业务资产 62

3.2.5 资产登记 62

3.3 威胁识别 63

3.3.1 STRIDE威胁模型 63

3.3.2 威胁类型 63

3.3.3 信息来源 65

3.4 控制识别 69

3.5 漏洞识别 72

3.5.1 漏洞类别 73

3.5.2 美国国家漏洞数据库和通用漏洞评分系统 73

3.6 风险评估方法 76

3.6.1 风险的定量评估和定性评估 76

3.6.2 简单的风险分析工作表 80

3.6.3 信息风险因素分析 81

3.7 可能性评估 83

3.7.1 估算威胁事件频率 84

3.7.2 脆弱性估计 84

3.7.3 损害事件频率 86

3.8 影响评估 86

3.8.1 估算主要损害 87

3.8.2 估算次要损害 88

3.8.3 业务影响参考表 89

3.9 风险确定 90

3.10 风险测评 90

3.11 风险处置 91

3.11.1 降低风险 92

3.11.2 维持风险 92

3.11.3 避免风险 92

3.11.4 转移风险 92

3.12 风险评估最佳实践 92

3.13 关键术语和复习题 93

3.14 参考文献 95

第4章 安全管理 96

4.1 安全管理功能 96

4.1.1 安全规划 99

4.1.2 资本规划 101

4.2 安全政策102

4.2.1 安全政策类别103

4.2.2 安全政策文档内容104

4.2.3 安全政策管理指南106

4.2.4 监控政策107

4.3 可接受的使用政策107

4.4 安全管理最佳实践108

4.5 关键术语和复习题109

4.6 参考文献110

第二部分 管理网络安全功能

第5章 人员管理112

5.1 人力资源安全112

5.1.1 招聘流程中的安全性113

5.1.2 雇佣期间116

5.1.3 雇佣关系终止116

5.2 安全意识和教育117

5.2.1 安全意识118

5.2.2 网络安全基本程序122

5.2.3 基于角色的培训123

5.2.4 教育和认证123

5.3 人员管理最佳实践124

5.4 关键术语和复习题124

5.5 参考文献125

第6章 信息管理126

6.1 信息分类和处理126

6.1.1 信息分类127

6.1.2 信息标注130

6.1.3 信息处理131

6.2 隐私132

6.2.1 隐私威胁133

6.2.2 隐私原则和政策135

6.2.3 隐私控制138

6.3 文档和记录管理139

6.3.1 文档管理140

6.3.2 记录管理141

6.4 敏感物理信息142

6.5 信息管理最佳实践143

6.6 关键术语和复习题144

6.7 参考文献145

第7章 物理资产管理146

7.1 硬件生命周期管理146

7.1.1 规划148

7.1.2 采购148

7.1.3 部署149

7.1.4 管理149

7.1.5 处置149

7.2 办公设备150

7.2.1 威胁和脆弱性150

7.2.2 安全控制152

7.2.3 设备处置154

7.3 工业控制系统155

7.3.1 IT系统与工业控制系统的区别156

7.3.2 ICS安全157

7.4 移动设备安全161

7.4.1 移动设备技术162

7.4.2 移动生态系统163

7.4.3 漏洞164

7.4.4 移动设备安全策略165

7.4.5 移动设备安全资源169

7.5 物理资产管理最佳实践170

7.6 关键术语和复习题171

7.7 参考文献172

第8章 系统开发173

8.1 系统开发生命周期173

8.1.1 NIST SDLC模型173

8.1.2 SGP的SDLC模型176

8.1.3 DevOps177

8.2 将安全性纳入SDLC181

8.2.1 启动阶段182

8.2.2 开发采购阶段185

8.2.3 实现评估阶段187

8.2.4 运行维护阶段190

8.2.5 废弃阶段191

8.3 系统开发管理192

8.3.1 系统开发方法193

8.3.2 系统开发环境193

8.3.3 质量保证195

8.4 系统开发最佳实践195

8.5 关键术语和复习题196

8.6 参考文献197

第9章 业务应用程序管理198

9.1 应用程序管理的概念198

9.1.1 应用程序生命周期管理199

9.1.2 应用程序项目组合管理200

9.1.3 应用程序性能管理203

9.2 公司业务应用程序安全204

9.2.1 业务应用程序登记204

9.2.2 业务应用程序保护205

9.2.3 基于浏览器的应用程序保护206

9.3 终端用户开发的应用程序210

9.3.1 EUDA的优点211

9.3.2 EUDA的风险211

9.3.3 EUDA安全框架212

9.4 业务应用程序管理最佳实践214

9.5 关键术语和复习题215

9.6 参考文献216

第10章 系统访问217

10.1 系统访问的概念217

10.2 用户身份认证219

10.2.1 电子用户身份认证模型219

10.2.2 身份认证方式221

10.2.3 多因素身份认证222

10.3 基于口令的身份认证223

10.3.1 口令的弱点223

10.3.2 哈希口令的使用225

10.3.3 用户选择口令的口令破解226

10.3.4 口令文件访问控制228

10.3.5 口令选择228

10.4 基于所有权的身份认证230

10.4.1 存储卡230

10.4.2 智能卡231

10.4.3 电子身份证232

10.4.4 一次性口令设备234

10.4.5 基于所有权的身份认证的威胁235

10.4.6 基于所有权的身份认证的安全控制236

10.5 生物特征认证236

10.5.1 生物特征的指标236

10.5.2 用于生物识别应用的物理特征237

10.5.3 生物特征认证系统的操作238

10.5.4 生物识别的准确率239

10.5.5 生物特征认证的威胁240

10.5.6 生物特征认证的安全控制242

10.6 用户身份认证的风险评估243

10.6.1 身份认证保证级别243

10.6.2 选择一个AAL244

10.6.3 选择一种认证方式246

10.7 访问控制248

10.7.1 主体、客体和访问权限249

10.7.2 访问控制策略249

10.7.3 自主访问控制250

10.7.4 基于角色的访问控制252

10.7.5 基于属性的访问控制252

10.7.6 访问控制度量指标257

10.8 客户访问258

10.8.1 客户访问安排258

10.8.2 客户合同258

10.8.3 客户关系259

10.8.4 保护客户数据259

10.9 系统访问最佳实践259

10.10 关键术语和复习题260

10.11 参考文献261

第11章 系统管理263

11.1 服务器配置264

11.1.1 服务器面临的威胁264

11.1.2 服务器的安全需求265

11.2 虚拟服务器266

11.2.1 虚拟化方案266

11.2.2 虚拟化面临的安全问题270

11.2.3 安全的虚拟化系统270

11.3 网络存储系统272

11.4 服务级别协议273

11.4.1 网络提供商274

11.4.2 计算机安全事故响应小组275

11.4.3 云服务提供商276

11.5 性能和能力管理277

11.6 备份277

11.7 变更管理278

11.8 系统管理最佳实践281

11.9 关键术语和复习题281

11.10 参考文献282

第12章 网络与通信283

12.1 网络管理的概念283

12.1.1 网络管理功能284

12.1.2 网络管理系统287

12.1.3 网络管理体系结构290

12.2 防火墙291

12.2.1 防火墙特性291

12.2.2 防火墙类型292

12.2.3 下一代防火墙298

12.2.4 DMZ网络298

12.2.5 现代IT边界299

12.3 虚拟专用网络和IPsec300

12.3.1 虚拟专用网络300

12.3.2 IPsec300

12.3.3 基于防火墙的VPN302

12.4 网络管理的安全注意事项303

12.4.1 网络设备配置303

12.4.2 物理网络管理304

12.4.3 无线接入307

12.4.4 外部网络连接308

12.4.5 防火墙308

12.4.6 远程维护309

12.5 电子通信310

12.5.1 Email310

12.5.2 即时消息313

12.5.3 基于IP的语音通信网络315

12.5.4 电话和会议319

12.6 网络与通信最佳实践319

12.7 关键术语和复习题320

12.8 参考文献321

第13章 供应链管理与云安全322

13.1 供应链管理的概念322

13.1.1 供应链323

13.1.2 供应链管理324

13.2 供应链风险管理325

13.2.1 供应链威胁328

13.2.2 供应链漏洞330

13.2.3 供应链安全控制331

13.2.4 SCRM最佳实践333

13.3 云计算334

13.3.1 云计算要素334

13.3.2 云计算参考架构338

13.4 云安全339

13.4.1 云计算的安全注意事项339

13.4.2 云服务用户的威胁340

13.4.3 风险评估341

13.4.4 最佳实践342

13.4.5 云服务协议343

13.5 供应链最佳实践343

13.6 关键术语和复习题344

13.7 参考文献345

第14章 技术安全管理346

14.1 安全架构347

14.2 恶意软件防护行为349

14.2.1 恶意软件的类型350

14.2.2 恶意软件威胁的现状351

14.2.3 恶意软件防护的实际应用352

14.3 恶意软件防护软件354

14.3.1 恶意软件防护软件的功能354

14.3.2 恶意软件防护软件的管理355

14.4 身份和访问管理355

14.4.1 IAM结构356

14.4.2 联合身份管理357

14.4.3 IAM规划359

14.4.4 IAM最佳实践360

14.5 入侵检测360

|

| 內容試閱:

|

警官先生,我把这本书交给你,毫无疑问它充分解释了一切。

——《狮鬃毛》,阿瑟·柯南·道尔爵士

背景

有效的网络安全实现起来是非常困难的。许多组织投入了大量的人力和物力,制定了最佳的实践文件以及实施和评估网络安全的标准。在标准方面,最突出的参与者是美国国家标准与技术研究所(National Institute of Standards and Technology,NIST)。NIST已经出版了大量的安全类出版物,其中包括9个联邦信息处理标准(Federal Information Processing Standards,FIPS)和100多个非常活跃的特别出版物(Special Publications,SP),这些出版物几乎为网络安全的所有方面提供了指导。同样重要的文献还有ISO 27000标准系列,它们是国际标准化组织(International Organization for Standardization,ISO)制定的信息安全管理体系。除了上述组织之外,制定网络安全标准和指南的组织还包括:

国际信息系统审计与控制协会业务和相关技术控制目标(ISACACOBIT):面向信息安全的COBIT-5及其相关文件被业界广泛使用。

国际电信联盟电信标准化部门(ITU-T):安全管理方面最重要的标准系列是X.1050~ X.1069。

Internet协会(ISOC):公布的许多标准和RFC文档几乎都与网络安全相关。

此外,一些专业和行业团体也编制了最佳实践文件和准则。其中最重要的文件是由信息安全论坛(Information Security Forum,ISF)制定的《信息安全良好实践标准》(The Standard of Good Practice for Information Security,SGP)。这份近300页的文档提供了基于行业和政府组织共识的广泛的最佳实践。另一个关键组织是Internet安全中心(Center for Internet Security,CIS),它发布了行业认可的安全控制和安全指标细则。其他受到人们推崇的组织也编制了一些类似的文件。

因此,有大量实用的、被广泛接受的资料可以使用。问题是,这些相关信息的数量如此庞大,以致网络安全从业人员很难利用这些资料建立和维护有效的网络安全体系与政策。

本书的目标是合理组织、强化和解释所有这些材料,以便安全从业人员能够有效地使用它们。

本书主要是为IT和安全管理人员、负责维护IT安全的人员,以及对网络安全和信息安全感兴趣的各界人士编写的。

本书的结构

本书主要包括三个部分。

第一部分 网络安全规划:这部分提供了有效地管理网络安全任务的指南,包括安全治理和安全需求。ISF将安全治理定义为“制定政策和方向的框架,为高级管理人员提供了正确地且一致地执行安全管理活动的保证”。这部分还提供了开发一组风险和安全需求的指南,以确保组织的各个网络安全实践能够有效地关联起来。

第二部分 管理网络安全功能:这部分详细探讨了旨在满足定义的安全需求的安全控制。该部分的第13章涵盖了实现有效网络安全的广泛的管理、运营和技术手段。

第三部分 安全评估:这部分讨论了审计和监控网络安全控制性能的技术,以发现系统中的漏洞并设计改进的方案。

支持网站

作者维护着一个教学辅助网站WilliamStallings.comCybersecurity,其中包括按章节组织的相关链接列表。

作者还维护着计算机科学学生资源网站:ComputerScienceStudent.com。该网站的目的是为计算机科学专业的学生和专业人士提供相关的文档、信息和链接。链接和文档分为以下7类。

数学(Math):包括基础数学知识复习、排队分析入门、数字系统入门和许多数学网站的链接。

如何做(How-to):为解决家庭作业问题、撰写技术报告和准备技术报告提供建议和指导。

研究文献(Research resources):提供重要的论文、技术报告和参考书目的链接。

其他有用的(Other userful):提供各种其他有用的文档和链接。

计算机科学职业(Computer science careers):为那些考虑从事计算机科学领域工作的人们提供非常有用的链接和文献。

写作帮助(Writing Help):帮助你成为一个思路更清晰、更高效的写作者。

杂七杂八的话题和幽默故事(Miscellaneous topics and humor):你必须偶尔把注意力从工作上转移开。

致谢

本书受益于许多人的评论,他们慷慨地贡献出了自己的时间和专业知识。我特别要感谢Akhil Behl和Michael Shannon,他们花费大量的时间仔细地审阅了整本书稿。我还要感谢那些对最初的书籍撰写提案提供了周到和细致评论的人们,他们是:Steven M. Bellovin,Kelley Dempsey,Charles A. Russell,Susan Sand和Omar Santos。

我还要感谢为书中的一个或多个章节提供详细的技术评论的人们,他们是:Sohail Awad,Vinay Banakar,Vilius Benetis,Rodrigo Ristow Branco,Michael Brown,Herve Carpentier,Jim Fenton,Adri Jovin,Joseph Kellegher,Adnan Kilic,Edward Lane,Junior Lazuardi,Matt Nichols,Omar Olivos,ShanShan Pa,Venkatesh Ramamoorthy,Antonius Ruslan,Jose Samuel,Jigar Savla,Matias Siri和Dauda Sule。Nikhil Bhargava编制了书中的复习题及答案。

最后,我要感谢培生(Pearson)公司负责出版这本书的工作人员,特别是执行编辑Brett Bartow、开发编辑Marianne Bartow和高级项目编辑Lori Lyons。我还要感谢培生的

|

|