新書推薦:

《

我们身边的小鸟朋友:手绘观鸟笔记

》

售價:HK$

78.2

《

拯救免疫失衡

》

售價:HK$

55.8

《

收尸人

》

售價:HK$

72.8

《

大模型应用开发:RAG入门与实战

》

售價:HK$

89.4

《

不挨饿快速瘦的减脂餐

》

售價:HK$

67.0

《

形而上学与存在论之间:费希特知识学研究(守望者)(德国古典哲学研究译丛)

》

售價:HK$

110.7

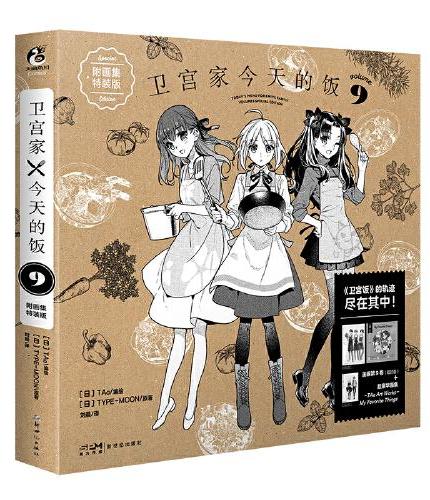

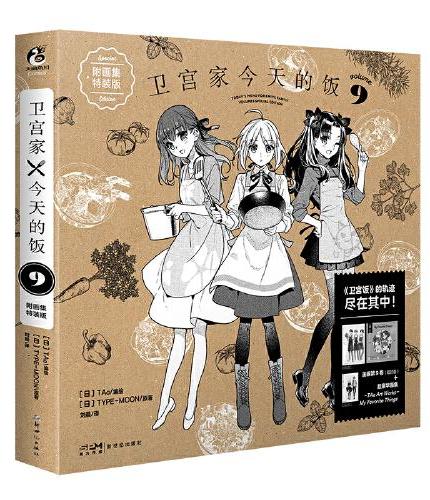

《

卫宫家今天的饭9 附画集特装版(含漫画1本+画集1本+卫宫士郎购物清单2张+特制相卡1张)

》

售價:HK$

132.2

《

化妆品学原理

》

售價:HK$

55.8

|

| 內容簡介: |

信息安全实用教程(高等学校网络空间安全专业规划教材)着重培养读者解决实际生活中的信息安全问题的能力,重点讨论病毒防御技术、移动通信安全技术、电子商务和移动支付安全技术、数据安全技术、Windows 7网络安全技术与Windows 7安全审计技术等。

作为面向非计算机专业的信息安全教材,作者基于大学计算机基础课程组织教材内容,以浅显易懂的方式阐述信息安全的基础理论,在讨论具体安全技术时,基于信息安全基础理论阐述安全技术的实现原理,让读者知其所以然。

本书内容组织严谨、叙述方法新颖,是一本理想的非计算机专业本科生的信息安全教材,也可作为实用型计算机专业的信息安全教材。对所有需要具备一定信息安全问题解决能力的人员而言,本书是一本非常合适的参考书。

|

| 目錄:

|

第1章概述1

1.1信息和日常生活1

1.1.1信息的定义1

1.1.2日常生活中的信息1

1.2信息和网络2

1.2.1互联网和移动互联网2

1.2.2互联网应用4

1.2.3信息安全目标9

1.3信息面临的安全威胁10

1.3.1嗅探攻击10

1.3.2截获攻击10

1.3.3钓鱼网站12

1.3.4非法访问13

1.3.5黑客入侵14

1.3.6病毒14

1.3.7智能手机面临的安全威胁17

1.4信息安全技术18

1.4.1病毒防御技术18

1.4.2无线通信安全技术19

1.4.3电子商务安全技术20

1.4.4数据安全技术21

1.4.5Windows安全技术21

本章小结22

习题22

第2章信息安全基础24

2.1加密解密算法24

2.1.1基本概念24

2.1.2加密传输过程26

2.1.3密码体制分类262.1.4对称密钥体制26

2.1.5非对称密钥体制28

2.1.6对称密钥体制和非对称密钥体制的适用环境29

2.2报文摘要算法30

2.2.1报文摘要算法要求30

2.2.2报文摘要算法的主要用途30

2.2.3几种常用的报文摘要算法31

2.3数字签名和证书32

2.3.1数字签名特征32

2.3.2基于RSA数字签名原理32

2.3.3证书和认证中心33

2.3.4PKI34

2.3.5数字签名应用实例38

2.3.6Windows 证书39

2.4身份鉴别40

2.4.1身份鉴别定义和分类40

2.4.2主体身份标识信息41

2.4.3单向鉴别过程41

2.4.4双向鉴别过程43

2.4.5第三方鉴别过程45

本章小结47

习题48

〖1〗信息安全实用教程目录〖3〗〖3〗第3章病毒防御技术49

3.1病毒作用过程49

3.1.1病毒的存在形式49

3.1.2病毒的植入方式50

3.1.3病毒隐藏和运行51

3.1.4病毒感染和传播54

3.1.5病毒破坏过程55

3.2病毒检测技术56

3.2.1基于特征的扫描技术56

3.2.2基于线索的扫描技术57

3.2.3基于完整性检测的扫描技术57

3.2.4杀毒软件58

3.3病毒监控技术63

3.3.1基于行为的检测技术63

3.3.2基于模拟运行环境的检测技术64

3.3.3常见的病毒监控软件64

3.4应用程序控制策略67

3.4.1配置Application Identity服务67

3.4.2配置应用程序控制策略71

3.4.3应用程序控制策略的防病毒应用77

本章小结78

习题79

第4章无线通信安全技术80

4.1无线通信基础80

4.1.1无线通信定义80

4.1.2电磁波频谱80

4.1.3无线数据传输过程81

4.1.4无线通信应用82

4.2无线通信的开放性和安全问题82

4.2.1频段的开放性82

4.2.2空间的开放性83

4.2.3开放性带来的安全问题和解决思路84

4.3移动通信网络安全机制86

4.3.1GSM安全机制86

4.3.23G安全机制88

4.4无线局域网安全机制93

4.4.1WEP93

4.4.2WPA296

4.4.3无线路由器配置过程101

4.4.4家庭局域网面临的安全威胁与对策104

本章小结107

习题108

第5章电子商务和移动支付安全技术109

5.1电子商务概述109

5.1.1电子商务定义109

5.1.2电子商务应用场景109

5.1.3电子商务面临的安全威胁111

5.1.4解决电子商务安全威胁的思路112

5.2移动支付概述113

5.2.1移动支付定义113

5.2.2移动支付应用场景114

5.2.3移动支付面临的安全威胁120

5.2.4解决移动支付安全威胁的思路120

5.3网上银行安全机制121

5.3.1TLSSSL121

5.3.2其他鉴别网上银行身份的机制124

5.3.3其他鉴别用户身份的机制124

5.3.4用户身份鉴别机制综述125

5.3.5商家与网上银行之间的安全机制125

5.4移动支付安全机制127

5.4.1微信登录过程127

5.4.2微信加密和完整性检测过程127

5.4.3手机丢失保护机制128

5.4.4密码重置保护机制129

5.4.5微信支付的其他安全机制129

本章小结130

习题130

第6章数据安全技术132

6.1数据安全概述132

6.1.1数据安全目标132

6.1.2数据安全问题132

6.1.3解决数据安全问题的思路133

6.2Windows 7用户管理机制135

6.2.1创建用户135

6.2.2设置密码138

6.2.3配置账户策略140

6.2.4删除用户143

6.3Windows 7数据加密机制144

6.3.1EFS144

6.3.2BitLocker151

6.3.3其他数据保护机制158

6.4Windows 7访问控制机制162

6.4.1访问控制矩阵与访问控制表162

6.4.2访问控制实施过程163

6.5手机数据保护机制168

6.5.1腾讯手机管家数据保护机制168

6.5.2腾讯手机管家数据保护实施过程168

6.6数据备份还原机制169

6.6.1Windows 7备份还原工具169

6.6.2Ghost176

本章小结182

习题183

第7章Windows 7网络安全技术184

7.1Windows 7防火墙184

7.1.1防火墙的作用和工作原理184

7.1.2入站规则和出站规则186

7.1.3Windows 7防火墙配置实例188

7.1.4个人防火墙的安全应用197

7.2IPSec和Windows 7连接安全规则198

7.2.1安全传输要求198

7.2.2IPSec198

7.2.3Windows 7连接安全规则配置过程203

7.3Windows 7网络管理和监测命令218

7.3.1ping命令218

7.3.2tracert命令220

7.3.3ipconfig命令222

7.3.4arp命令222

7.3.5nslookup命令224

7.3.6route命令226

7.3.7netstat命令228

本章小结230

习题231

第8章Windows 7安全审计技术232

8.1安全审计概述232

8.1.1计算机系统面临的安全威胁232

8.1.2安全审计的定义和作用233

8.2审核策略和安全审计234

8.2.1审核策略234

8.2.2审核策略配置过程234

8.2.3审核策略应用实例236

8.3Prefetch文件夹和安全审计246

8.3.1检查程序执行过程246

8.3.2Prefetch文件夹246

8.3.3查看Prefetch文件夹中文件247

8.4自启动项和安全审计248

8.4.1自启动项和病毒程序激发过程249

8.4.2查看自启动项列表249

本章小结250

习题250

英文缩写词251

参考文献253

|

|